INDECT (Système d’Information Intelligent soutenant l’observation, la recherche, et la détection pour la sécurité des citoyens en milieu urbain) est un projet à l’initiative de l’Union Européenne sur lequel travaillent diverses entreprises privées et institutions universitaires depuis 2009.

INDECT a été conçu pour croiser des bases de données provenant des fichiers gouvernementaux, d’Internet, des systèmes de surveillance en place ou à venir (caméras, microphones, drones) afin de traquer les comportements “anormaux” captés par les systèmes IRL (In Real Life) associés aux données considérées comme anormales par la machine (casier judiciaire, fichage quelconque ou toute donnée se rapportant à l’individu sur internet paraissant « anormale »). Ceux-ci seront identifiés et signalés dans le but de prévenir de potentiels actes criminels avant même que ces actes ne se produisent.

Si, jusqu’à présent, nous avons parlé des caméras et rapidement de la façon dont sont analysées humainement les images (la videodiscrimination notamment) nous abordons ici avec INDECT une automatisation du traitement de ces images et de son analyse avec la corrélation d’autres données. INDECT s’apparente donc à une intelligence artificielle qui serait capable de discriminer les comportements normaux des comportements anormaux, une intelligence se basant également sur les traces laissées par l’individu sur internet…

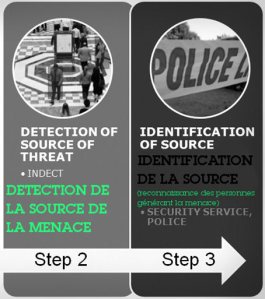

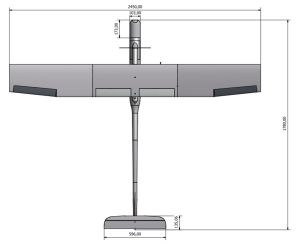

Schéma traduit de : http://www.indect-project.eu/

Les origines d’Indect et son père FP7

La véritable introduction d’INDECT peut se situer avec le traité de Prüm de 2005 : il s’agit d’un traité de coopération transfrontalière afin de lutter contre le terrorisme, la criminalité transfrontalière et la migration illégale. La France, comme plusieurs autres pays européens (Belgique, Allemagne, Luxembourg, Pays-Bas, Autriche Espagne), signe ce traité qui permettra :

- la coopération des pays pour les données personnelles et non personnelles, échange des données ADN, informations sur les véhicules…

- la coopération policière dans les transports aériens

- la coopération lors d’événements importants : manifestations, émeutes…

On reconnaît là plusieurs points qui seront traités plus tard avec INDECT.

En 2006, le conseil européen autorise FP7 (septième programme-cadre), un programme de recherche pluridisciplinaire et qui couvre bon nombre d’activités, dont le futur INDECT. Son budget total est de 54 600 000 000 euros, dont 1 350 000 000 sera consacré à la sécurité.

1 350 000 000 EUROS = 931 034 SMIC ( 1450 euros mensuel ) = 77 586 années de SMIC

Les recherches prévues dans le cadre de FP7

- Nanosciences et nanotechnologies : Générer de nouvelles connaissances sur les phénomènes d’interface et les phénomènes liés à la taille ; intégration de technologies à l’échelle nanométrique, y compris en matière de surveillance et de détection…

- Aéronautique : Protection des aéronefs et des passagers ; renforcement des mesures de protection des voyageurs, des équipages, des aéronefs et du système de transport aérien, notamment par l’amélioration des méthodes de données et d’identification…

- Concernant l’Espace : Développement de systèmes et de techniques de surveillance et d’alerte rapide par satellite et in situ, y compris pour la sécurité des citoyens en matière de gestion de l’environnement et de sécurité, et intégration de ces techniques et systèmes à des éléments situés au sol ou embarqués à bord de navires ou aéronefs… Services de communication par satellite, intégrés en continu dans les réseaux de télécommunications électroniques planétaires, à l’usage des particuliers et des entreprises, dans des secteurs d’application comprenant la protection civile, l’administration en ligne, la télémédecine, l’enseignement à distance, les opérations de recherche et de sauvetage, le tourisme et les loisirs, la navigation privée, la gestion des flottes, l’agriculture et la sylviculture, la météorologie et les utilisateurs génériques.

- Concernant la sécurité : Permettre une utilisation optimale et concertée des technologies disponibles au bénéfice de la sécurité civile européenne; stimuler la coopération entre les fournisseurs et les utilisateurs de solutions en matière de sécurité civile, en renforçant la compétitivité de l’industrie européenne de la sécurité…

- Activités dans la partie sécurité :

Citoyens : production de solutions technologiques pour la protection civile, y compris la biosécurité et la protection contre les risques découlant de la criminalité et du terrorisme.

Infrastructures et services d’utilité publique : analyse et sécurisation des infrastructures, des systèmes et des services essentiels et/ou constitués en réseau, public/privé, existant et futur.

Surveillance intelligente et sécurité des frontières : recherche axée sur les technologies et les capacités permettant d’améliorer l’efficacité et les performances de tous les systèmes, équipements, outils, processus et méthodes d’identification rapide nécessaires pour renforcer la sécurité des frontières terrestres et côtières de l’Europe, notamment en matière de contrôle et de surveillance des frontières.

- Thèmes transversaux :

Intégration, interconnectivité et interopérabilité des systèmes de sécurité : renseignement, collecte d’informations et sécurité civile, recherche centrée sur les technologies permettant d’améliorer l’interopérabilité des systèmes, équipements, services et processus, notamment les infrastructures d’information prévues pour les forces de l’ordre, la lutte contre le feu, la protection civile et les questions médicales…

Sécurité et société : recherche orientée vers la réalisation de missions en particulier la réalisation d’analyses socio-énonomiques, élaboration de scénarios…

Coordination et structuration de la recherche dans le domaine de la sécurité : coordination des efforts de recherches européens et internationaux en matière de sécurité et organisation de synergies entre les recherches menées en matière de protection civile, de sécurité et de défense, amélioration de l’environnement juridique et encouragement à une utilisation optimale des infrastructures existantes.

Marco Malacarne

En 2008 Marco Malacarne, alors responsable de l’unité de recherche et de développement dans le domaine de la sécurité au sein de la Direction Générale des entreprises et de l’industrie de la commission européenne rappelle que ce programme-cadre a pour priorité la recherche en sécurité, ce qui constitue une nouvelle approche.

« Si l’objectif principal de la recherche dans ce domaine est de garantir la sécurité et le bien-être des citoyens, tout en respectant pleinement les libertés civiles et la vie privée, l’industrie européenne est impliquée dans une grande partie des développements technologiques et innovants dans le secteur. »

L’aspect sécurité de FP7 est de développer les technologies et connaissances qui permettront de constituer les capacités nécessaires en vue de garantir la sécurité des citoyens faces aux menaces telles que le terrorisme, les catastrophes naturelles, et la criminalité. FP7 doit permettre une utilisation optimale et concertée des technologies disponibles au bénéfice de la sécurité civile européenne.

« Les exigences particulières en matière de confidentialité doivent être respectées, sans que cela n’affecte toutefois inutilement la transparence des résultats de recherches ». Marco Malacarne

Le 1er janvier 2009, le projet Indect démarre officiellement pour se terminer en 2013. Entre temps, la police polonaise a déjà quitté le projet estimant qu’il y avait finalement suffisamment de moyens à leur disposition concernant la surveillance. Une commission éthique n’a rien trouvé à redire sur INDECT et bien qu’ils affirment le contraire, INDECT a déjà été testé sur des personnes non volontaires : les Anons Polonais de la Task Force Indect ont pu le constater durant les championnats d’Europe de football de cette année.

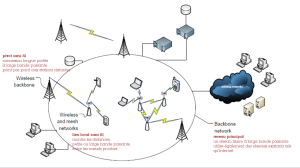

Imaginez un gigantesque filet de pêcheur, dont les cordes sont reliées par nœuds : c’est en quelque sorte la représentation du système INDECT, si l’on fait fi de la nature même des nœuds, qui sont parfois physiques (un drone, une caméra est considéré comme un nœud physique). Le cordage est le réseau et sa capacité de communication entre les nœuds, de transfert des données voire de stockage. Au bout du filet, se trouvent les utilisateurs qui commandent le système en demandant des données, en pilotant certains nœuds. Les utilisateurs enrichissent également les données collectées, les officiers, par exemple, peuvent y envoyer des données qu’ils collectent sur place, afin que celles-ci soient corrélées avec d’autres données recueillies par le système.

Le réseau est de nature diverse : câblés ou sans fil, tous les relais sont bons pour la connectivité à Indect, même le Bluetooth.

Les noeuds physiques

La collecte d’information pour nourrir le système INDECT et les requêtes de ses utilisateurs est totale, contrairement aux systèmes de surveillance actuels qui se contentent généralement de l’image des caméras et au mieux, sont couplés avec des logiciels de reconnaissance de plaques d’immatriculation, par exemple. Pour la capture d’information IRL, voilà ce qu’Indect a prévu :

- Des drones (UAV, Unmanned Aerial Vehicle) pour une surveillance aérienne et mobile.

- Des Traceurs GPS/GSM, appareil capable de tracer la position d’un véhicule et de rapporter sa position. Indépendants, ils peuvent piloter les UAV, obtenir des infos du système.

- Des Traceurs mobiles, un appareil se déplaçant dans un réseau quadrillé. C’est un petit appareil utilisé pour tracer les objets. Il doit être conçu pour rendre possible sa petite taille et un long temps d’opération sans charger la batterie. Optionnellement, l’appareil peut être équipé d’un récepteur GPS pour obtenir des informations plus précises sur la localisation de l’objet. Il sera utilisé sur la police.

- Des caméras.

- Des microphones qui permettront de lancer une alerte dès qu’ils capteront : des bruits de verre, des cris, des disputes ou insultes.

La Collecte sur internet

On constate déjà la puissance de collecte IRL qu’INDECT offre, qui est déjà inédite dans sa façon de récupérer des données, de les analyser et dans son aspect total : visuel, audio, données de la police en live, base de données de la police, tout est couplé. Mais ce qu’il y a d’encore plus inédit, c’est qu’a ces données IRL et données de la police se croisent également toutes les informations sur le suspect trouvables sur internet…

Voici un échantillon des méthodes de collecte d’INDECT sur internet pour chercher votre identité ou votre culpabilité :

- Automatic Content Extraction (ACE) : ce système utilise différentes sources comme les news, les commentaires… permettant ensuite de faire des relations entre individus.

- Knowledge Base Population (KBP) : ce système s’orientera sur l’identification des personnes, l’organisation, l’entité géopolitique, la location, l’environnement social, géographique ou politique, les véhicules et les armes. Il se basera sur la collecte d’information sur les bases de données en ligne (ex. Wikipedia).

- NetFlix : analyse de base de données vidéo.

- WePS-2 : analyse des pages web, extractions d’informations selon 18 critères prédéfinis (noms, attributs, dates de naissance, relations…).

- Analyse de salons de discussions (chats…).

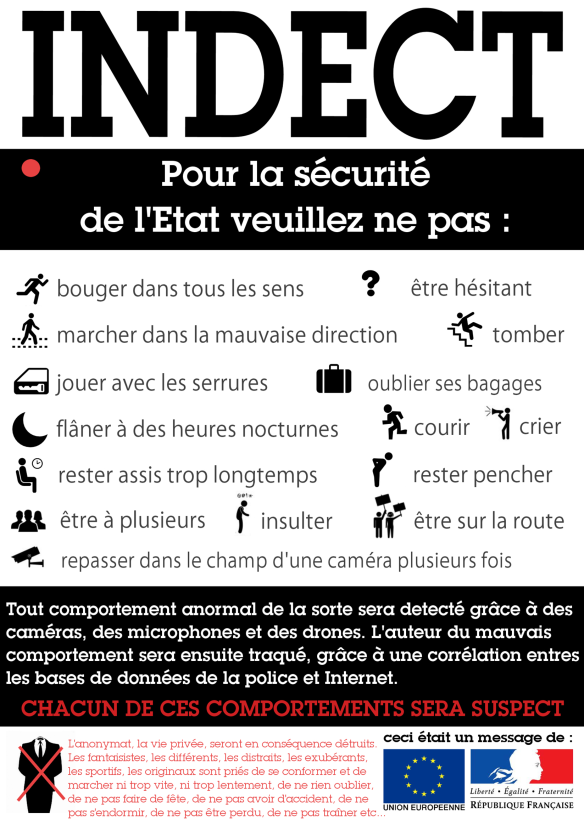

Les comportements anormaux selon INDECT

Avant d’aborder cette question, gardons à l’esprit qu’INDECT croisera ces données avec, par exemple, un message posté sur un blog, pur trolling encensant par exemple le défunt Ben Laden, mais faisant de vous un méchant digne de son intérêt, quelles que soient vos vraies opinions. Pareil pour votre casier, le moindre fichage pourra intéresser d’autant plus INDECT si vous effectuez les actions présentée ci-après.

On en déduit qu’il ne faudra pas, globalement, être nonchalant, distrait, hésitant et rêveur. Il faut mieux tenir sur ses jambes et ne pas être trop nerveux. Il ne faut pas se regrouper dehors et être bruyant. La rue, pour INDECT, n’appartient qu’aux passants, littéralement à ceux qui passent sans trainer, mais pas trop rapidement quand même. Tout événement donc, sera suspect.

Exemple d’alerte :

INDECT définira l’événement cambriolage après avoir constaté ses comportements chez le même individu : flânerie devant la porte, saisie de la poignée de porte ; regarder à travers les fenêtres ; jouer avec la serrure ; fréquent retour à la porte.

Il en est à peu prés de même avec l’alerte vol de voiture : flânerie autour de la voiture ; saisir la poignée de la voiture ; regarder à l’intérieur de la voiture ; jouer avec la serrure.

Ce qui va changer avec Indect :

INDECT se targue de défendre la vie privée en mettant en place certaines protections comme le tatouage numérique des images permettant de les retracer si elles fuient sur YouTube par exemple, afin de trouver le méchant surveillant qui expose au public des images sensées être confidentielles. INDECT serait selon ses concepteurs un rempart contre la videodiscrimination et les faiblesses humaines dont l’attention se porte non pas sur des cibles raisonnablement délinquantes, mais sur des stéréotypes de délinquants ( le jeune, le noir etc.). INDECT, froide machine raisonnable repérerait les vrais délinquants grâce à sa discrimination raisonnée : son analyse des comportements anormaux couplés aux informations méchantes trouvées sur internet et les bases de données policières.

Tout message, commentaire, mais aussi vidéo que vous aurez postés sur le web sera analysé pour mesurer votre niveau d’anormalité, votre aptitude à être un méchant. Plus loin encore, les systèmes d’analyses d’Indect détecteront vos relations avec d’autres méchants. Si vous faites des sites, blogs, ils seront passés à la loupe et toutes les informations vous localisant, révélant votre identité, seront décortiquées. Vous n’avez pas intérêt à avoir des discours un peu provocateurs, ni jouer au troll. Vous n’avez également pas intérêt à être curieux et vous amusez à squatter des sites extrémistes pour savoir ce qui s’y dit. Vous n’avez pas intérêt à investiguer des sites malsains. Car toutes ses raisons pourront vous rendre suspect à INDECT et enclencher une surveillance accrue. Prenons des exemples concrets : vous êtes un joyeux drille qui aime à tester les réactions de ses compatriotes sur le web en lançant des discours dignes d’un neo-nazi ; vous aimez analyser chaque point de vue en détail et pour cela vous n’hésitez pas à fréquenter des sites à l’opposé de vos opinions comme ,disons ,des extrémistes religieux ; vous êtes étudiant en psycho et pour votre mémoire, vous faites une très difficile étude en immersion sur des forums pédophiles ; vous êtes sociologue et tentez de comprendre comment l’individu devient terroriste. Imaginons que vous avez un de ces rôles. La prochaine fois que vous emprunterais la voiture de votre copine, que vous n’arriverez pas à ouvrir la porte, parce que, comme un con, vous essayez avec vos clefs et donc que vous faites demi-tour en courant pour rechercher les bonnes clefs, vous serez pris en cible par INDECT qui se chargera de prévenir des agents de votre anormalité sûrement criminelle.

Les usages d’internet perdront donc de leur liberté.

Si la surveillance aujourd’hui est disparate, localisée, séparée d’autres centres de surveillance et uniquement réunifiée dans le cadre d’enquêtes particulières, INDECT permettra de réunir tous les moyens de surveillance (vidéo, audio, base de données) et donc de traquer une personne où qu’elle soit, incluant internet. Total, le système est terrifiant dans cet aspect qui ne laissera jamais la paix à la proie suspectée, proie qui peut très bien être vous, si innocent soyez-vous. L’introduction des drones et de leur surveillance aérienne, libre de tout obstacle, rend le territoire indecté encore plus soumis à sa vigilance : soyez normal en toutes circonstances, marchez au pas dans la bonne direction, ne criez pas, ne tombez pas, soignez vos messages sur internet, ne racontez pas de conneries dans vos blogs car toute bizarrerie pourra se retourner contre vous. En silence, sans que vous vous en rendiez compte, alors que le monde paraît être le même qu’hier, INDECT vous traquera et jugera votre comportement. Évitez d’être fantaisiste, d’être original, évitez d’avoir de la personnalité et de sortir du lot en marchant dans le mauvais sens. Évitez de flâner dans les rues ou d’être perdu dans la ville, comportez vous de façon dont INDECT veut que vous vous comportiez. Dites adieu à votre liberté.

Si la surveillance aujourd’hui est disparate, localisée, séparée d’autres centres de surveillance et uniquement réunifiée dans le cadre d’enquêtes particulières, INDECT permettra de réunir tous les moyens de surveillance (vidéo, audio, base de données) et donc de traquer une personne où qu’elle soit, incluant internet. Total, le système est terrifiant dans cet aspect qui ne laissera jamais la paix à la proie suspectée, proie qui peut très bien être vous, si innocent soyez-vous. L’introduction des drones et de leur surveillance aérienne, libre de tout obstacle, rend le territoire indecté encore plus soumis à sa vigilance : soyez normal en toutes circonstances, marchez au pas dans la bonne direction, ne criez pas, ne tombez pas, soignez vos messages sur internet, ne racontez pas de conneries dans vos blogs car toute bizarrerie pourra se retourner contre vous. En silence, sans que vous vous en rendiez compte, alors que le monde paraît être le même qu’hier, INDECT vous traquera et jugera votre comportement. Évitez d’être fantaisiste, d’être original, évitez d’avoir de la personnalité et de sortir du lot en marchant dans le mauvais sens. Évitez de flâner dans les rues ou d’être perdu dans la ville, comportez vous de façon dont INDECT veut que vous vous comportiez. Dites adieu à votre liberté.

Mais les scénarios précédents ne sont pas les pires. Si INDECT se targue de sécuriser son propre système, qu’en serait-il si un de nos beaux pays européens venait à changer et se transformer en état totalitaire. Ou si INDECT était comme, par exemple Qosmos, vendu et installé dans des dictatures ? Il deviendrait alors un outil de contrôle de la population permanent qui pourrait servir à traquer toute opinion ou attitude contestataire du pouvoir, ou qui sait, traquer tout manquement aux règles de religieux extrémistes. Avec un tel système, les citoyens n’auraient même plus la moindre seconde de liberté, plus aucune possibilité de se soulever…

INDECT, une fois achevé, pourra être vendu. À n’importe qui. Ce scénario catastrophe d’un INDECT aux mains de dictatures les plus extrêmes n’est donc pas un fantasme épouvantable. C’est une probabilité tout à fait vraisemblable.

QOSMOS

Mercredi 25 juillet 2012, la ligue des Droits de l’Homme (LDH) et la Fédération internationale des Droits de l’Homme (FIDH) portent plainte contre Qosmos, entreprise française de cybersécurité, pour avoir vendu ses produits au régime syrien. Les logiciels de Qosmos auraient permis au régime d’identifier, et donc d’arrêter (et sans doute de torturer puis tuer) des rebelles syriens. Cette affaire d’entreprise française qui vend ses services à des dictatures n’est pas isolée, et elle rejoint le scandale de l’affaire Amesys, entreprise ayant vendu des fournitures et des outils de surveillance au régime de Kadhafi (pour plus d’infos sur l’affaire Amesys, voir cet article de Reflets.info ).

L’affaire Qosmos avait déjà fait du bruit depuis son entrée en bourse et ses liens officieux avec des pays pas très exemplaires (voir encore cet article de Reflet datant de novembre 2011 et revenant sur la problématique du DPI ).

Qosmos se présente ainsi sur son site officiel : « Qosmos fournit une technologie d’Intelligence Réseau qui identifie et analyse en temps réel les données qui transitent sur les réseaux », comprenez par là que Qosmos développe des logiciels permettant d’identifier un internaute et de tracer ses activités.

Voilà un tragique exemple de l’utilisation de systèmes de surveillance massif qu’on nous fait croire avoir été conçu pour notre propre sécurité (nous pensons en ce cas précis au développement actuel d’INDECT). Qu’on se le dise, la sécurité est à double tranchant ; les dispositifs de surveillance ultra sophistiqués conçus par des sociétés privées loin de protéger une population sont davantage utilisés dans un souci de contrôle, voire d’asservissement et d’oppression dans les pays comme la Syrie.

Ping : INDECT : Welcome to Big Brother UE – Aphadolie